2018年初,使用恶意软件的趋势发生了转变。exe for PDF,通过电子邮件将文档附件发送到无文件技术,以便在系统中部署恶意软件。无文件恶意软件也被称为无形威胁。它很难被检测到,因为它驻留在系统内存中,Windows工具被劫持来执行这些攻击。因此,在这类攻击中没有受害者的干预。

使用已经安装在PC上的工具,或者通过Windows Power shell在内存中运行简单的脚本和shell代码。恶意脚本也经常隐藏在windows注册表和windows管理系统(WMS)中。这种技术也是“以土地为生”。

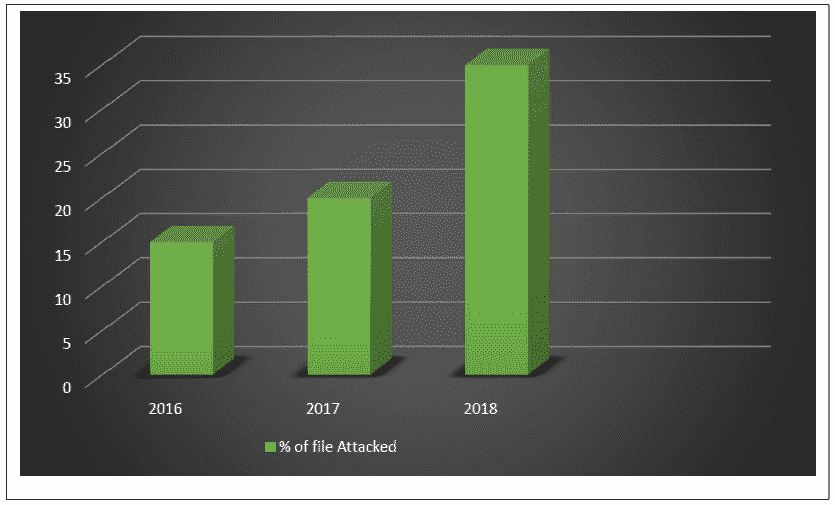

无文件攻击在2017年和2018年初达到了最高峰,因为无文件恶意软件功能强大,安全产品无法仅阻止使用RAM和Windows工具的系统或软件,而且磁盘上没有任何可执行文件(恶意文件)可检测。无文件恶意软件不会留下任何痕迹。一些无文件攻击包括Kofter、Hancitor、Sorebrect勒索软件。

无文件攻击技术主要用于以下方面:

- Windows注册表操作

- 内存代码注入

- 基于Powershell、Wscript或Cscript

据估计,2018年,近35%的网络攻击由无文件技术构成。

漏洞: 漏洞攻击是指利用任何系统漏洞(缺陷)对系统进行攻击或用于获得特权访问从而控制系统的程序或代码。漏洞攻击被认为是强大的,因为它们不需要与受害者互动。

2018年的最近几天,研究显示,过去20年制造的几乎所有计算机芯片都包含两个主要漏洞,即spectre(cve-2017-5753)和Meldown(cve-2017-5715)。微软已经发布了修补程序来解决这个问题,但它的痕迹仍然存在,他们正试图彻底消除它。一些零日攻击包括flash(cve-2018-4878)和internet explorer(cve-2018-8174)。除此之外,adobe reader zero day(cve-2018-4990)和flash player漏洞(cve-2018-5002)允许恶意制作的flash对象在受害者计算机上执行代码。这些漏洞由adobe修复,但在中东国家受到很大阻碍。

基本上有两种类型的利用:已知和未知。已知漏洞是指利用软件和系统中已知漏洞的人。开发人员已经为同样的软件创建了补丁,但并不容易维护每一个软件。未知的漏洞或零日是那些尚未公开的。这可能是因为网络犯罪分子在开发人员和用户之前就发现了它,将其视为实施利用漏洞攻击的机会。

如何避免攻击?

- 安全防病毒软件没有为这些攻击提供全面的检测。但是采取一些预防措施来避免这些攻击。

- 使Windows、软件(Adobe、MS Office等)保持最新。

- 定期扫描电脑上的感染、漏洞,并更新防病毒软件。

- 在PC上安装浏览器保护,并禁用Adobe等软件的直接插件下载。

- 如果不使用,请禁用Power shell和WMI。

- 安全性变得越来越昂贵,管理起来也越来越困难,因此几乎没有意识可以保证业务的安全。

- 安装先进的互联网安全软件,如REVE Antivirus,能够检测和阻止恶意文档、垃圾邮件和利用已安装软件、浏览器和系统漏洞的漏洞。

![关于”PostgreSQL错误:关系[表]不存在“问题的原因和解决方案-yiteyi-C++库](https://www.yiteyi.com/wp-content/themes/zibll/img/thumbnail.svg)