作为pentester,我们在渗透测试中使用了很多工具。渗透测试的主要部分之一是中间人攻击和网络嗅探攻击。我们通常使用流行的工具 ettercap 完成这些攻击。在本教程中,我们将介绍安装和不同的攻击场景 ettercap .

安装

我们将查看不同的安装类型。

Debian、Ubuntu、Kali、Mint:

$ apt install ettercap-common

如果我们想安装GUI太运行以下命令。

$ apt install ettercap-graphical

CentOS、Fedora、RHEL:

$ yum install ettercap

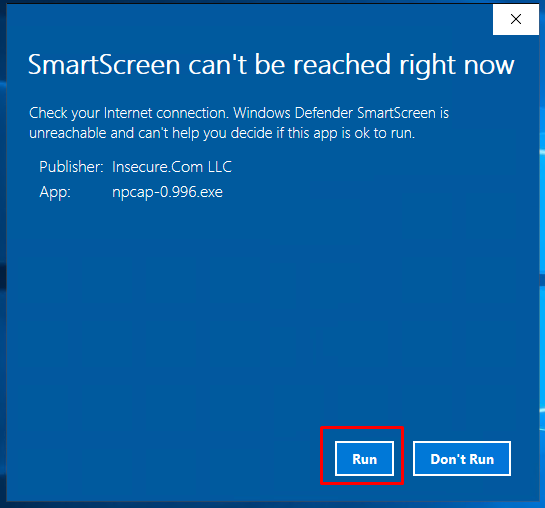

窗户

编译的ettercapwindows二进制文件可以从以下链接下载。

https://sourceforge.net/projects/ettercap/files/unofficial%%20binaries/windows/

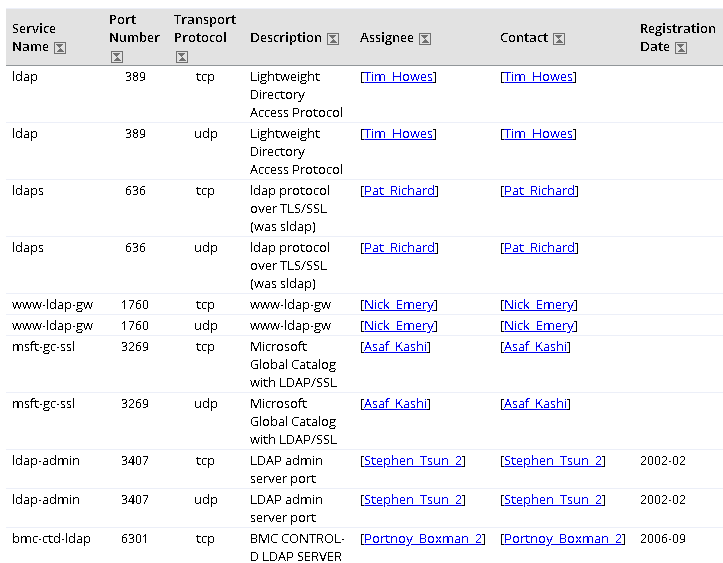

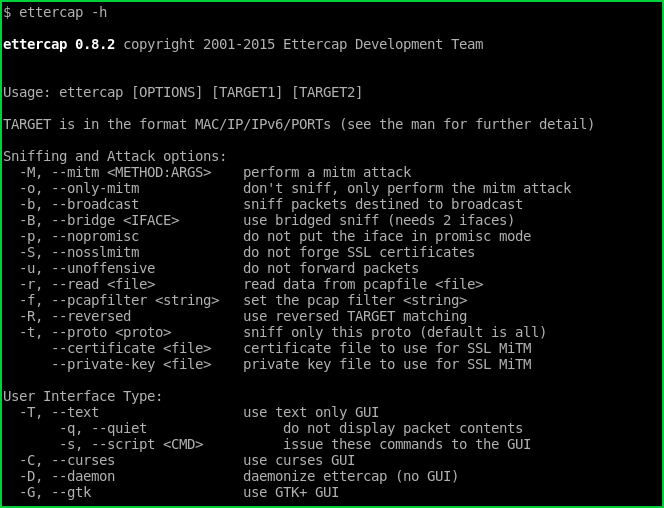

救命

有关ettercap的详细帮助,请参见 -h 选项如下。

$ ettercap -h

用户界面和工作模式

Ettercap提供不同类型的用户界面。GUI是最简单的,但是在本教程中我们将使用纯文本界面。

仅文本

就像一个黑色的linux终端。

诅咒

诅咒是比文本更好的界面,只有在它有菜单。

GTK公司

Gtk是完全图形化的用户界面

守护进程

守护程序模式将在后台工作而不停止。

列表界面

在指定接口之前,我们应该列出可用的接口。我们可以列出与 -I 选项。

$ ettercap -I

![图片[2]-网络嗅探和中间人的Ettercap教程-yiteyi-C++库](https://www.yiteyi.com/wp-content/uploads/2017/07/poftut_img_596237638cd24.png)

指定网络接口

我们首先要学习的是选择我们想要操作的接口 ettercap . 我们将使用事实上的选择 -i 指定要选择的接口。在本例中,我们将选择接口ens3

$ ettercap -i ens3

选择用户界面

我们将使用诅咒界面,可以选择与 -C 选项。

相关文章: Nmap目标规范

启动GUI

我们可以用以下命令启动GUI。因为ettercap将嗅探并更改我们需要提供的操作系统设置 root 启动eTerCap时的权限。

$ sudo ettercap -G

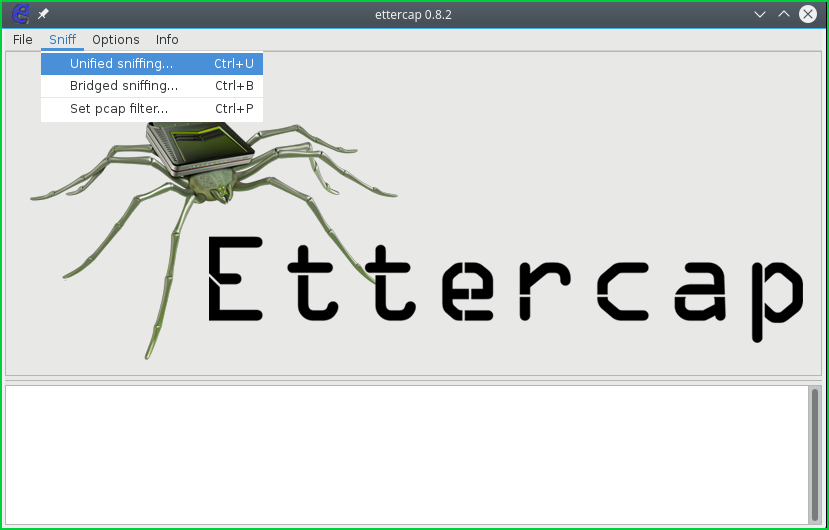

选择嗅探模式

我们应该选择嗅探模式,其中有两个选项;

-

Unified Sniffing -

Bridged Sniffing

我们将选择 Unified Sniffing

选择接口

在这一步中,我们将选择sniff接口

当前的屏幕截图我们可以看到ettercap正在嗅探。

![图片[5]-网络嗅探和中间人的Ettercap教程-yiteyi-C++库](https://www.yiteyi.com/wp-content/uploads/2017/07/poftut_img_59623c210e8db.png)

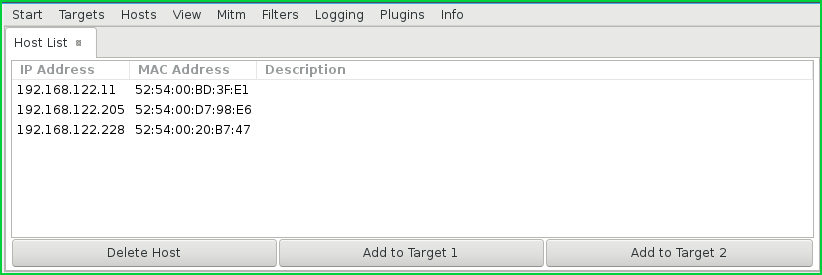

主机列表

我们可以从菜单中列出实时主机 Host . 我们可以看到在下面的屏幕截图中提供了关于主机的IP地址和MAC地址信息。

添加到目标

我们将向目标添加主机 Add to Target 1 和 Add to Target 2 按钮。从主机列表菜单。

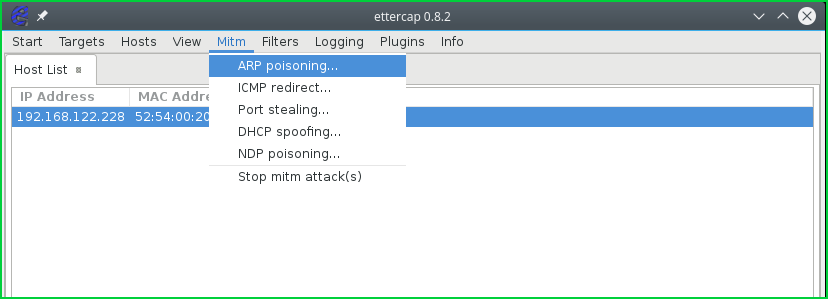

Arp中毒

我们将从中选择 ARP Poisoning Mitm 菜单如下。

我们应该启用 Sniff remote connections 我们要嗅探所有连接,包括远程连接。

![图片[8]-网络嗅探和中间人的Ettercap教程-yiteyi-C++库](https://www.yiteyi.com/wp-content/uploads/2017/07/poftut_img_5962e9ff2220a.png)

![关于”PostgreSQL错误:关系[表]不存在“问题的原因和解决方案-yiteyi-C++库](https://www.yiteyi.com/wp-content/themes/zibll/img/thumbnail.svg)