Nmap是计算机、系统管理员和网络管理员常用的工具。Nmap免费提供了很多特性。在本教程中,我们将了解nmap的主机发现特性和选项。

null

通过Ping扫描发现

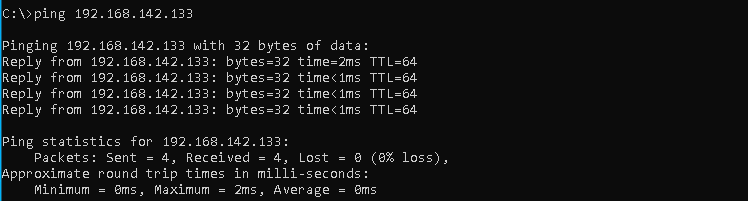

主机发现的基本用法之一是Ping扫描。Ping使用ICMP协议与目标通信。目标通常响应pingr ICMP请求,这表明远程系统已启动。在某些情况下,防火墙可以阻止Ping或ICMP数据包,我们无法获得远程系统状态。

$ nmap -sP 192.168.1.1

从结果可以看出,1个IP地址或主机已启动。

使用ARP扫描或ARP Ping发现

以太网或Mac是一种用于在网络中的主机之间进行通信的协议。如果目标与我们在同一网段,我们可以用ARP扫描远程系统。ARP扫描将发送ARP请求到IP地址,如果远程系统响应此ARP请求,则表示它已启动。这是本地网段最可靠的主机扫描技术。常规防火墙无法阻止这一点。

$ nmap -PR 192.168.1.1

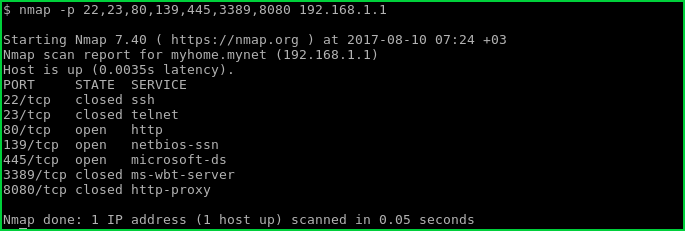

通过端口扫描发现

另一个有用的技术是端口扫描。如果目标已启用防火墙,并且与我们不在同一网络中,我们可以使用一些端口扫描来检测主机状态。我们将提供通用端口号,主机将回答我们的请求,如果它是。我们将扫描端口22、23、801394453389080 检测远程主机。

$ nmap -p 22,23,80,139,445,3389,8080 192.168.1.1

列出活动IP地址的Bash脚本

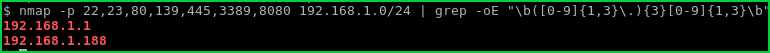

如果我们只需要IP地址和清除其他文本数据,我们可以为此使用一些脚本。我们将使用 grep 和 sort 只过滤IP地址的命令。

$ nmap -p 22,23,80,139,445,3389,8080 192.168.1.0/24 | grep -oE "([0-9]{1,3}.){3}[0-9]{1,3}"

我们还可以将此输出重定向到如下所示的文件中。

$ nmap -p 22,23,80,139,445,3389,8080 192.168.1.0/24 | grep -oE "([0-9]{1,3}.){3}[0-9]{1,3}" > ip-list.txt

相关文章: 如何用Nmap扫描所有TCP和UDP端口?

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

![关于”PostgreSQL错误:关系[表]不存在“问题的原因和解决方案-yiteyi-C++库](https://www.yiteyi.com/wp-content/themes/zibll/img/thumbnail.svg)