排序

什么是欺骗(攻击)?

欺骗是在不同的当事人之间伪造某种信任的行为。欺骗攻击是一种计算机安全术语,用于伪造不同的应用程序、协议和系统以获得不正当的利益。欺骗还定义为攻击者在目标系统中将自己伪装成其他人的能...

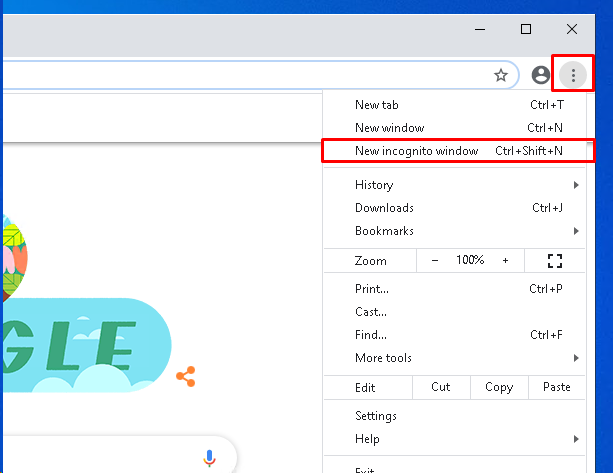

如何在所有浏览器的所有平台上打开私有浏览(Chrome、Edge、Firefox、Safari、Opera On Windows、Linux、MacOSX、Android、iOS)

私人浏览是一个用来描述浏览互联网而不提供个人信息的术语。私人浏览最早创建于2005年,但要流行起来需要一段时间。 什么是私人浏览? 由于隐藏自己、保护个人信息等不同原因,私人浏览在互联网...

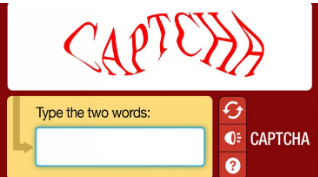

什么是CAPTCHA(区分计算机和人类的全自动公共图灵测试)?

CAPTCHA 是 Completely Automated Public Turing test to tell Computers and Humans Apart . 日志表单很好地解释了验证码。验证码(CAPTCHA)简单地用在网站、web应用程序或连接互联网的移动应...

什么是电脑病毒?

计算机病毒是一种特殊的计算机程序,它试图通过修改其他计算机程序来复制自己,并尽可能地进行感染。计算机病毒是一种非预期的程序,通常通过隐藏自己而在用户不接受的情况下运行。 计算机病毒...

什么是白帽黑客?

在开始谈论白帽子、灰帽子和黑帽子黑客之前,我们应该了解 Hacker . 其实黑客不是坏人,或者黑客不是恶意行为。黑客只是指以一种不寻常的方式使用特定的电子或数字设备、服务或系统。黑客通常沉...

SHA1哈希算法教程及使用示例

SHA1是由国家安全局(NSA)创建的哈希算法。SHA1哈希算法通常用于安全和数据完整性应用中。SHA-1是1995年作为SHA-0的继承者创建的。SHA-1和SHA-1都是相互参照的。 安全哈希算法1或SHA1 SHA1是一...

如何保护Linux、Unix、Windows服务器和IT系统?

服务器提供了不同类型的基础设施来实现不同的解决方案。安全是IT领域必须解决的另一个问题。近年来,安全成为一种需要。在本教程中,我们将了解如何保护服务器。 修补 操作系统使用大量的内部和...

什么是肯辛顿锁笔记本电脑和电脑的安全?

计算机和笔记本电脑的物理安全可以通过不同的方式来实现。尤其是在iso27001中,IT基础设施的物理安全是必需的。锁定笔记本电脑和电脑是物理安全的一部分。我们可以使用肯辛顿锁,以锁定我们的电...

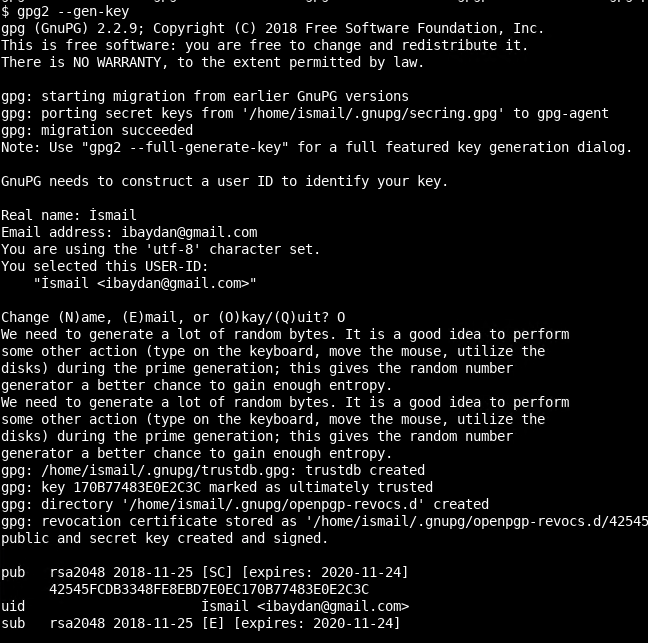

如何使用GPG创建、列出密钥和签名文件?

GnuPG或 GPG公司 是开放PG标准实现的Gnu版本。它非常流行,特别是在个人使用的邮件等,这里我将看看gpg2在Linux命令行界面的基本用法。gpg2是gpg的第二个主要版本。 创建/生成专用GPG密钥 这里...

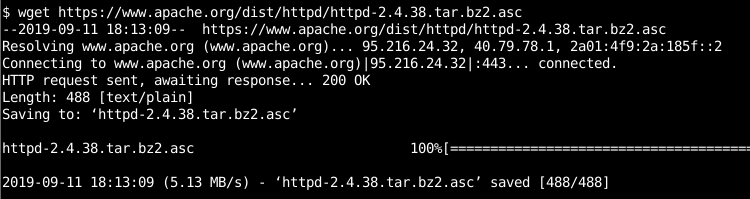

如何在Linux下用PGP验证文件和签名?

GnuPG是PGP的开源和流行的替代品。PGP提供加密相关功能。PGP提供了一个类似于标准Linux包的散列函数。我们将查看如何验证从internet下载的文件及其PGP签名以进行验证。 查找PGP信息 在本例中,...

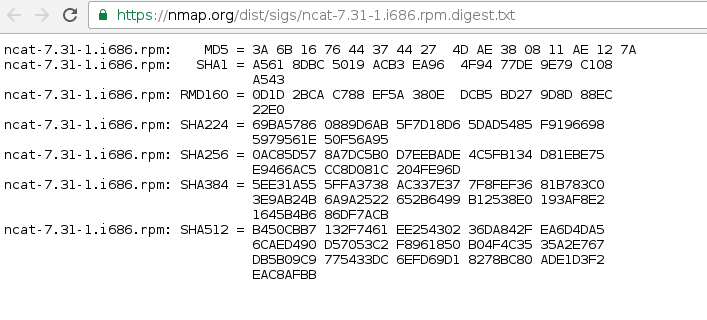

如何在Linux中检查文件的完整性?

在今天的IT世界里,所有的东西都是连接在一起的,很多数据都是从internet或通过网络下载的。这可能会产生一些小问题。下载的数据可能已损坏,或者网络中可能有入侵者,中间人攻击可能会更改我们...

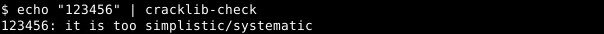

如何用Cracklib检查Linux中的密码强度?

密码 安全是信息技术的重要课题。我们称之为密码,但实际上它是进入系统的钥匙。使用基于密钥的身份验证来减少身份验证密码更安全,但这并不总是可能的。因此对于基于口令的认证来说口令的强度...